L'ingénierie sociale dans son contexte classique est apparue il y a de nombreuses années : les attaquants ont rapidement compris que pour obtenir les informations nécessaires, il suffisait de tromper une personne, de se faire passer pour quelqu'un d'autre, ou de profiter des peurs ou des complexes de l'interlocuteur.

Au siècle dernier, les personnes mal intentionnées manipulaient leurs victimes par le biais de blagues téléphoniques. Avec l'avènement des ordinateurs, l'ingénierie sociale s'est complètement déplacée en ligne.

Le nombre d'attaques d'ingénierie sociale par des pirates informatiques augmente chaque année. Pour se protéger des attaques psychologiques et sociologiques, il faut comprendre comment fonctionnent les stratagèmes des attaquants. Nous allons examiner les principaux types d'ingénierie sociale et les méthodes pour s'en protéger.

Qu'est-ce que l'ingénierie sociale ?

Ingénierie sociale est un type de fraude qui fait appel à des méthodes psychologiques et à la manipulation. En d'autres termes, l'ingénierie sociale ne consiste pas à pirater un programme ou un appareil, mais à "pirater" une personne. Grâce à l'ingénierie sociale, un pirate peut accéder à des informations confidentielles ou à un dispositif sécurisé.

En outre, l'ingénierie sociale peut être utilisée pour usurper, voler ou détruire des informations. L'ingénierie sociale est basée sur des méthodes psychologiques utilisées pour influencer le comportement des gens et obtenir des informations de leur part.

Types d'attaques d'ingénierie sociale

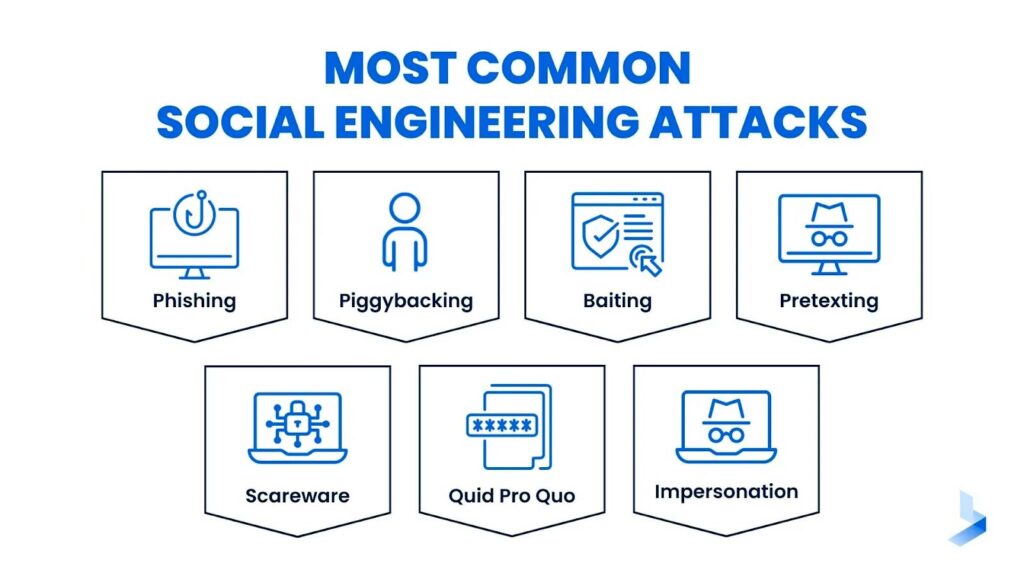

Lors d'une attaque d'ingénierie sociale, les criminels utilisent des tactiques particulières pour obtenir des informations sur une organisation ou ses systèmes d'information. Les statistiques confirment que les criminels ciblent activement les réseaux humains en utilisant des techniques d'ingénierie sociale. Examinons de plus près ce qu'elles peuvent être.

Attaques par hameçonnage

L'une des principales méthodes d'ingénierie sociale - l'hameçonnage - consiste à créer un mailing en ligne massif prétendument au nom d'une organisation connue. L'un des exemples les plus connus d'ingénierie sociale est le Attaque par hameçonnage d'Office 365. Dans un schéma classique d'hameçonnage, un utilisateur reçoit un courriel contenant une demande "raisonnable" de suivre un lien sournois pour obtenir une autorisation. La victime de la fraude ne se rend pas compte qu'elle visite un site d'hameçonnage et fournit les informations demandées. Les types d'ingénierie sociale de l'hameçonnage sont les suivants :

- Hameçonnage vocal (vishing)Le terme "escroquerie" désigne un appel téléphonique d'un escroc qui tente d'inciter les gens à divulguer des informations personnelles. Les criminels se font souvent passer pour des organisations légales, utilisant le marketing social pour paraître authentiques. En général, les victimes sont invitées à divulguer des données personnelles ou des détails de cartes de crédit sous des prétextes fallacieux.

- Hameçonnage par SMSLe virus de la grippe aviaire : il utilise des messages textuels pour tromper les destinataires et les amener à fournir des informations personnelles. Ils renvoient souvent à des sites web malveillants ou demandent explicitement des données sensibles. Les messages peuvent provenir de sources fiables, telles que des banques, et utiliser l'urgence ou la peur pour inciter à l'action.

- Hameçonnage par courrielL'hameçonnage est une forme très répandue d'hameçonnage qui consiste à envoyer des courriels trompeurs dans le but d'escroquer les victimes pour qu'elles révèlent des données sensibles. Les courriels frauduleux imitent souvent des entreprises légales en utilisant des logos et un langage commerciaux authentiques. Normalement, ils contiennent des liens vers des sites web malveillants ou demandent spécifiquement des informations personnelles.

- Hameçonnage des pêcheursL'attaque de l'entreprise : elle vise les internautes sur les réseaux sociaux. Les attaquants créent de faux profils de service client pour interagir avec les gens, en prétendant les aider à résoudre les problèmes liés à leurs comptes. Ce faisant, ils trompent les victimes en leur soutirant des informations d'identification ou des données personnelles, en exploitant la confiance qu'inspirent les interactions sur les médias sociaux.

- Recherche de phishingCe type de piratage social consiste à créer des sites web frauduleux qui apparaissent dans les résultats des moteurs de recherche. Ces sites proposent souvent des offres ou des expériences apparemment trop belles pour être vraies. Lorsqu'elles acceptent, les victimes sont invitées à saisir des informations privées ou des données financières, que les escrocs utilisent ensuite pour leur voler de l'argent.

- URL phishingIl utilise des adresses web malveillantes pour rediriger les internautes vers de faux sites web. Les faux URL ressemblent souvent à de vrais URL, avec de petites erreurs d'orthographe ou de domaines. Par la suite, les utilisateurs inconscients qui visitent ces sites peuvent, par inadvertance, entrer leurs données dans ces fausses pages web.

- Chasse à la baleineune forme ciblée d'hameçonnage qui tente de viser des personnes de haut rang, et nous avons l'exemple de l'attaque de la chasse à la baleine contre la PDG de la société FACC. Les attaques sophistiquées d'ingénierie sociale sont fréquentes, bien conçues et personnalisées, ce qui les rend difficiles à détecter. Leur but est d'infiltrer des données sensibles ou de perturber la cybersécurité d'entreprises de haut niveau.

- Hameçonnage en cours de sessionLe piratage : il se produit lorsqu'une victime est activement connectée à un service valide. Les voleurs utilisent les vulnérabilités pour insérer des messages d'hameçonnage ou des ransomwares pendant la session. Les messages pop-up demandent généralement une réauthentification ou une confirmation des informations d'identification, ce qui expose les informations d'identification ou les données personnelles.

Prétextat

Une autre méthode d'ingénierie sociale. Une attaque par prétexte est une action élaborée selon un algorithme conçu à l'avance. Un pirate social se fait passer pour une personne connue de la victime potentielle afin d'obtenir les données nécessaires.

Les attaquants appellent les citoyens et se présentent comme des employés d'institutions financières, de centres d'appel ou d'assistance technique. Pour inspirer confiance, les fraudeurs donnent à l'appelant des informations sur eux (nom, fonction, date de naissance, etc.) ou sur les projets sur lesquels ils travaillent. Parfois, le pirate se présente comme une connaissance ou un membre de la famille et demande de transférer rapidement des fonds sur un compte donné. L'exemple d'attaque par faux-semblant est le Incident Ubiquiti Networks (2015), ce qui a entraîné une perte de $46,7 millions.

Access Tailgating Attacks

Des tiers obtiennent un accès physique direct à une zone restreinte lors d'une attaque par filature en suivant une personne autorisée. Les cas se produisent souvent dans les entreprises ou les espaces sécurisés où les attaquants abusent de la politesse ou de l'inattention des employés légitimes pour contourner les mesures de sécurité.

Il peut se faire passer pour un livreur ou avoir égaré sa carte d'accès, et compter sur quelqu'un pour ouvrir la porte. À l'intérieur, il peut accéder à des informations sensiblesLes entreprises peuvent se livrer à des actes d'espionnage, installer des dispositifs de repérage ou commettre d'autres formes d'espionnage.

Attaques Quid Pro Quo

Ces attaques se produisent lorsqu'un criminel offre un avantage ou une faveur en échange de données ou d'un accès. Le nom de cette méthode vient de l'expression latine "quid pro quo". L'algorithme des actions du criminel est le suivant : le malfaiteur appelle l'utilisateur, se présente comme un employé de l'assistance technique et signale les dysfonctionnements du logiciel. La personne peu méfiante essaie de l'aider et suit les instructions de l'attaquant, ce qui lui permet d'accéder à des informations critiques.

Appât

Une attaque par appât consiste à infiltrer un programme malveillant dans l'ordinateur d'une victime. Le principe est le suivant : un courriel est envoyé avec une offre de revenus supplémentaires, de gains, de ragots sur un collègue, de mise à jour d'un antivirus ou d'un autre "appât".

En téléchargeant le programme, l'utilisateur infecte son appareil avec un virus. virus qui peut collecter ou modifier des informations existantes. Le fichier est soigneusement masqué, de sorte que tout le monde ne peut pas reconnaître un faux. Les attaquants laissent également des dispositifs physiques infectés par des logiciels malveillants, tels que des clés USB ou des CD, dans des endroits où les victimes potentielles peuvent les trouver.

Attaques par scareware

Le ransomware consiste à faire croire à la victime que son ordinateur est infecté par un logiciel malveillant ou qu'il a d'importants problèmes techniques. Les utilisateurs sont inondés de fausses nouvelles et de messages les incitant à prendre des mesures urgentes. En général, il s'agit de télécharger des logiciels malveillants ou de payer des options d'assistance technique inutiles. L'exemple le plus connu d'attaque par ransomware a été celui du L'opérateur ferroviaire britannique Merseyrai.

Attaques par trou d'eau

Les cybercriminels ciblent des communautés spécifiques en infectant les sites web qu'elles fréquentent. Dans un premier temps, les intrus trouvent et dégradent un site web auquel les membres du groupe visé accèdent. Ils y injectent ensuite des logiciels malveillants. Lorsque les visiteurs ciblés tentent d'accéder au site web compromis, le logiciel malveillant s'installe furtivement sur leurs appareils. Il est particulièrement dangereux parce qu'il exploite la confiance des utilisateurs dans des sites web légitimes, souvent bien connus.

Attaques par usurpation d'identité DNS et empoisonnement de cache

Également connue sous le nom d'empoisonnement du cache DNS, l'usurpation d'adresse DNS consiste à altérer le processus de recherche et de résolution DNS. Les cybercriminels installent de fausses adresses dans le cache DNS, de sorte que lorsque les internautes saisissent le lien d'un site web légitime, ils sont redirigés vers un site frauduleux.

Elle permet à des acteurs malveillants de voler des informations, de diffuser des logiciels malveillants ou de perturber des services. Elle est dangereuse en raison de l'invisibilité de l'attaque ; les utilisateurs croient qu'ils accèdent à des sites légitimes alors que leurs données sont manipulées. L'exemple le plus connu d'attaque DNS est celui de Système Amazon Web Services en 2018. L'un de leurs serveurs agissait comme un faux service DNS, induisant en erreur les utilisateurs du site de crypto-monnaie MyEtherWallet.com et les redirigeant vers un site d'hameçonnage.

Méthodes inhabituelles d'ingénierie sociale

Récemment, les cybercriminels ont commencé à utiliser des techniques d'ingénierie sociale plus inhabituelles et plus sophistiquées, allant au-delà des tactiques plus connues telles que le phishing ou les faux messages.

Les statistiques de l'ingénierie sociale font état d'une méthode innovante d'utilisation de l'intelligence artificielle (IA) pour imiter la voix. Les intrus utilisent des modèles d'apprentissage profond pour cloner la voix d'une personne, produisant ainsi un son incroyablement authentique. Fréquemment appelée "deep voice phishing", cette méthode peut faire croire à des personnes qu'elles reçoivent des instructions d'un cadre supérieur et les encourager à transférer des fonds ou à divulguer des informations confidentielles. Un exemple d'attaque inhabituelle est le Attaque "deepfake" contre la compagnie d'énergie britannique. Le PDG d'un fournisseur d'énergie britannique a été convaincu de transférer $243 000 sur le compte bancaire d'un escroc en 2019. L'escroc a utilisé la technologie de l'IA pour imiter la voix du patron du PDG lors d'un appel téléphonique.

En outre, les acteurs criminels utilisent la gamification pour piéger les gens et les amener à se conformer involontairement à leurs tentatives. En injectant des liens ou des programmes malveillants dans des jeux ou des questionnaires en ligne, les intrus peuvent inciter les victimes à risquer leur sécurité. Bien que ces jeux paraissent souvent innocents, ils visent à tromper les utilisateurs pour qu'ils accomplissent certaines actions ou révèlent des informations.

Comment éviter d'être victime d'attaques d'ingénierie sociale ?

Vous travaillez tranquillement devant votre ordinateur et, soudain, vous recevez un courriel contenant un message d'employés d'une entreprise que vous êtes censé connaître. Comment savoir si les méthodes d'ingénierie sociale vous visent et comment éviter de donner une chance aux attaquants ? Soyez attentif aux nuances suivantes :

- Les fautes d'orthographe et de ponctuation, le style trop formel du texte et le manque de logique et de structure du courriel doivent vous alerter.

- Une adresse d'expéditeur comportant des caractères incorrects ou manquants, ainsi qu'une sorte d'"abracadabra", est un marqueur qui peut vous aider à reconnaître un fraudeur.

- La lettre exige une réponse immédiate et un sentiment d'urgence se dégage de sa lecture.

Comment se protéger de l'ingénierie sociale ?

- Faites attention à l'adresse de l'expéditeur du courrier électronique et au site web sur lequel vous avez l'intention de laisser vos données : nous vous recommandons de vérifier le certificat SSL, le nom de domaine (il ne doit pas contenir de substitutions de lettres ou de caractères manquants), les numéros de téléphone et les coordonnées de l'entreprise.

- Pour assurer la sécurité de l'appareil de votre enfant, vous pouvez mettre en place un contrôle parental. Cela peut se faire à l'aide de divers programmes et applications, notamment uMobix.

- Ne travaillez pas avec des données importantes en présence d'étrangers. Les fraudeurs peuvent profiter de cette situation pour trouver des mots de passe ou d'autres informations importantes.

- La curiosité est un sentiment qui nous pousse parfois à ouvrir un fichier, en oubliant la sécurité sociale. Soyez vigilants : n'allez pas sur des ressources douteuses et ne téléchargez pas de programmes inconnus.

- Utiliser des mots de passe différents pour accéder aux courriels personnels et professionnels, aux médias sociaux et aux applications bancaires.

- L'antivirus signale rapidement la présence de menaces, de fichiers cassés, de spam phishing et de programmes indésirables. Cet achat sera rentable et sauvera vos données et beaucoup de cellules nerveuses.

FAQ

Les cybercriminels utilisent largement les attaques d'ingénierie sociale parce qu'elles exploitent la mentalité humaine et sont souvent plus faciles à mettre en œuvre qu'un logiciel de piratage. Ces attaques tentent de manipuler la confiance et les émotions pour amener les gens à révéler ou à accéder volontairement à des informations sensibles, en évitant les mesures de sécurité traditionnelles.

Un autre type d'ingénierie sociale qui se concentre sur des groupes spécifiques de personnes est connu sous le nom de spear phishing. Par rapport aux attaques de phishing générales et non sélectives, le spear phishing de groupe est extrêmement ciblé. Les acteurs malveillants obtiennent des informations spécifiques sur leurs victimes, telles que des données personnelles, des rôles professionnels et des relations.

Le tailgating, le dumpster diving et le shoulder surfing sont des exemples de menaces d'ingénierie sociale basées sur des moyens physiques. Ces méthodes visent à obtenir ou à acquérir, directement ou indirectement, du matériel sensible par des moyens physiques plutôt que numériques, en tirant parti du comportement humain et des vulnérabilités physiques.

La combinaison de l'éducation et de la sensibilisation est l'approche la plus efficace pour détecter et prévenir les attaques d'ingénierie sociale. Pour lutter contre ces exploits, il est essentiel d'apprendre aux gens à reconnaître les demandes suspectes et à y répondre, de vérifier les identités et les sources d'information et de soutenir une solide culture de la sécurité.

Arrêtez de deviner, suivez le mouvement avec uMobix

Une application parentale qui assure votre tranquillité d'esprit

Essayer maintenantDerniers messages

- Comment voir les messages supprimés sur Discord ? Top Conseils par uMobix

- Meilleures applications d'espionnage de téléphone en 2025

- SpyBubble Review : Un regard honnête sur l'application SpyBubble

- Vérifier les meilleures alternatives à mSpy Free listées par uMobix

- Examen de WebWatcher : Que disent les vrais utilisateurs ?