La ingeniería social en su contexto convencional apareció hace muchos años: los atacantes se dieron cuenta rápidamente de que para obtener la información necesaria basta con engañar a una persona, hacerse pasar por otra o aprovecharse de los miedos o complejos del interlocutor.

En el siglo pasado, los malintencionados manipulaban a las víctimas mediante bromas telefónicas, y con la llegada de los ordenadores, la ingeniería social se ha trasladado completamente a Internet.

El número de ataques de ingeniería social por parte de hackers crece cada año. Para protegerse de los ataques psicológicos y sociológicos, es necesario comprender cómo funcionan los esquemas de los atacantes. Hablaremos de los principales tipos de ingeniería social y de los métodos de protección contra ellos.

¿Qué es la ingeniería social?

Ingeniería social es un tipo de fraude que utiliza métodos psicológicos y de manipulación. En otras palabras, la ingeniería social no consiste en piratear un programa o dispositivo, sino en "piratear" a una persona. Como resultado de la ingeniería social, un atacante puede obtener acceso a información confidencial o a un dispositivo seguro.

Además, la ingeniería social puede utilizarse para falsificar, robar o destruir información. La ingeniería social se basa en métodos psicológicos utilizados para influir en el comportamiento de las personas y obtener información de ellas.

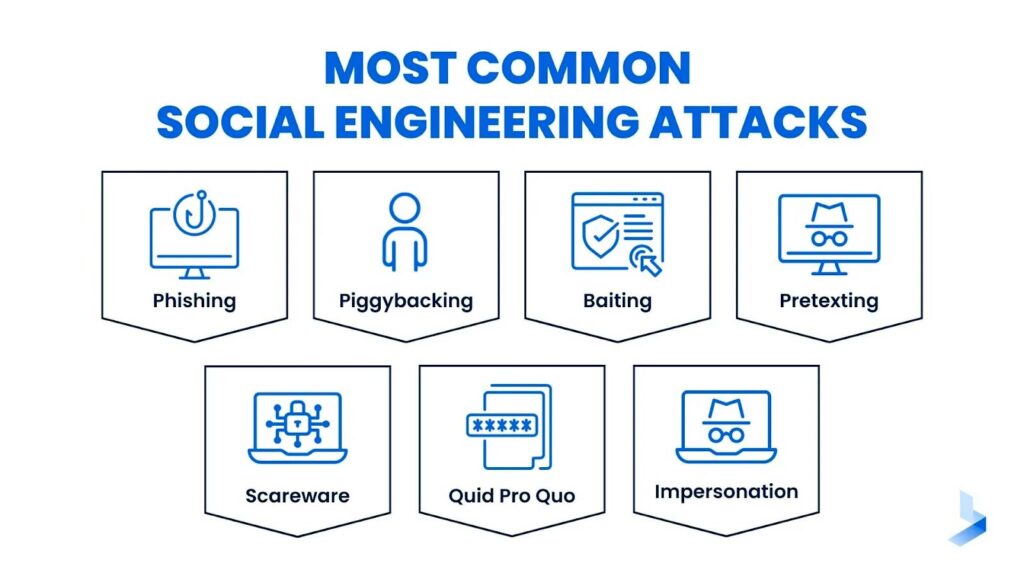

Tipos de ataques de ingeniería social

Durante un ataque de ingeniería social, los delincuentes utilizan tácticas especiales para obtener información sobre una organización o sus sistemas de información. Las estadísticas confirman que los delincuentes atacan activamente las redes humanas utilizando técnicas de ingeniería social. Echemos un vistazo más de cerca a lo que pueden ser.

Ataques de phishing

Uno de los principales métodos de ingeniería social -el phishing- consiste en crear un correo masivo en línea supuestamente en nombre de una organización conocida. Uno de los ejemplos más conocidos de ingeniería social es el Ataque de phishing a Office 365. En un esquema clásico de phishing, un usuario recibe un correo electrónico con una petición "razonable" de seguir un enlace furtivo para autorizar. La víctima del fraude no se da cuenta de que está visitando un sitio de phishing y proporciona la información solicitada. Los tipos de ingeniería social de phishing incluyen los siguientes:

- Suplantación de identidad por voz (vishing)una llamada telefónica de un estafador que intenta engañar a la gente para que divulgue información personal. Los delincuentes suelen hacerse pasar por organizaciones legales, utilizando el marketing social para parecer auténticos. Por lo general, se pide a las víctimas que revelen datos personales o detalles de la tarjeta de crédito bajo falsos pretextos.

- Suplantación de identidad por SMS: utiliza mensajes de texto para engañar a los destinatarios y hacerles facilitar información personal. A menudo remiten a sitios web maliciosos o solicitan explícitamente datos sensibles. Los mensajes pueden proceder de fuentes fiables, como bancos, y utilizar la urgencia o el miedo para inducir a la acción.

- Suplantación de identidad por correo electrónicophishing : una forma muy extendida de phishing que consiste en el envío de correos electrónicos engañosos destinados a estafar a las víctimas para que revelen datos confidenciales. Los correos electrónicos fraudulentos suelen emular a empresas legales utilizando logotipos y lenguaje comercial auténticos. Normalmente, contienen enlaces a sitios web maliciosos o solicitan específicamente información personal.

- Pesca con caña: se dirige a los internautas de las redes sociales. Los atacantes crean perfiles falsos de atención al cliente para interactuar con la gente, alegando que les ayudan a resolver problemas con sus cuentas. Cuando lo hacen, engañan a las víctimas con credenciales o datos personales aprovechándose de la confianza que generan las interacciones en las redes sociales.

- Buscar phishingEste tipo de piratería social se refiere a la creación de sitios web fraudulentos que aparecen en los resultados de los motores de búsqueda. Estos sitios web suelen ofrecer ofertas o experiencias aparentemente demasiado buenas para ser ciertas. Al aceptar, se pide a las víctimas que introduzcan información privada o datos financieros, que los estafadores utilizan después para robarles el dinero.

- Suplantación de URL: utiliza direcciones web maliciosas para redirigir a la gente a sitios web falsos. Las URL falsas suelen parecerse a las reales, con pequeños errores ortográficos o de varios dominios. Posteriormente, los usuarios desprevenidos que visitan estos sitios pueden introducir inadvertidamente sus datos en estas páginas web falsas.

- Ballenera: una forma selectiva de phishing que intenta dirigirse a personas de alto rango, y tenemos el ejemplo del ataque ballenero contra la Director General de la empresa FACC. Los ataques sofisticados de ingeniería social se producen con frecuencia, están bien desarrollados y personalizados, lo que los hace difíciles de detectar. Su objetivo es infiltrarse en datos sensibles o perturbar la ciberseguridad corporativa de alto nivel.

- Suplantación de identidad durante la sesión: se produce cuando una víctima está conectada activamente a un servicio válido. Los ladrones aprovechan las vulnerabilidades para insertar mensajes emergentes de phishing o ransomware durante la sesión. Los mensajes emergentes suelen exigir la reautenticación o la confirmación de credenciales, lo que provoca la exposición de credenciales o datos personales.

Pretextos

Otro método de ingeniería social. Un ataque de pretexto es una acción elaborada según un algoritmo prediseñado. Un hacker social se hace pasar por una persona conocida de la víctima potencial para obtener los datos necesarios.

Los atacantes llaman a los ciudadanos y se presentan como empleados de entidades financieras, centros de atención telefónica o soporte técnico. Para inspirar confianza, los estafadores dan a la persona que llama información sobre ellos (por ejemplo, nombre, cargo, fecha de nacimiento) o sobre los proyectos en los que trabajan. A veces, el hacker se presenta como un conocido o un familiar y pide transferir fondos rápidamente a una cuenta determinada. El ejemplo de ataque de pretexto fue el Incidente con Ubiquiti Networks (2015), lo que se tradujo en una pérdida de $46,7 millones.

Acceso Ataques a la cola

Terceros obtienen acceso físico directo a una zona restringida durante un ataque de seguimiento siguiendo a una persona autorizada. Suelen darse casos en espacios corporativos o seguros en los que los atacantes abusan de la cortesía o la falta de atención de los empleados legítimos para saltarse las medidas de seguridad.

Pueden fingir ser un repartidor o haber extraviado su tarjeta de acceso, confiando en que alguien les abra la puerta. En el interior, pueden acceder a información sensibleinstalar dispositivos de seguimiento o cometer otras formas de espionaje empresarial.

Ataques Quid Pro Quo

Estos ataques se producen cuando un delincuente ofrece un beneficio o favor a cambio de datos o acceso. El nombre de este método procede de la expresión latina "quid pro quo". El algoritmo de las acciones del delincuente es el siguiente: el malhechor llama al usuario, se presenta como empleado de soporte técnico e informa de un mal funcionamiento del software. El incauto intenta ayudar y sigue las instrucciones del atacante, proporcionándole acceso a información crítica.

Cebo

Un ataque de cebo consiste en infiltrar un programa malicioso en el ordenador de la víctima. La idea es la siguiente: se envía un correo electrónico con una oferta para recibir ingresos adicionales, ganancias, trapos sucios sobre un colega, una actualización del antivirus u otro "cebo".

Al descargar el programa, el usuario infecta su dispositivo con un virus que puede recopilar o modificar la información existente. El archivo está cuidadosamente enmascarado, por lo que no todo el mundo puede reconocer una falsificación. Los atacantes también dejan dispositivos físicos infectados con malware, como unidades USB o CD, en lugares donde las víctimas potenciales pueden encontrarlos.

Ataques de scareware

El ransomware consiste en engañar a la víctima haciéndole creer que su ordenador está infectado con malware o tiene problemas técnicos importantes. Los usuarios se ven inundados de noticias falsas y mensajes que les instan a tomar medidas urgentes. Normalmente, esto implica descargar software malicioso o realizar pagos por opciones de soporte técnico innecesarias. El ejemplo más conocido de ataque ransomware fue contra El operador ferroviario británico Merseyrai.

Ataques a pozos de agua

Los ciberdelincuentes atacan a comunidades específicas infectando los sitios web que frecuentan. Al principio, los intrusos encuentran y desfiguran un sitio web al que acceden los miembros del grupo objetivo. Después, inyectan malware en el sitio web. Cuando los visitantes intentan acceder al sitio web infectado, el malware se instala sigilosamente en sus dispositivos. Es especialmente peligroso porque se aprovecha de la confianza de los usuarios en sitios web legítimos, a menudo conocidos.

Ataques de suplantación de DNS y envenenamiento de caché

También conocido como envenenamiento de la caché DNS, el DNS spoofing consiste en alterar el proceso de búsqueda y resolución DNS. Los ciberdelincuentes instalan direcciones falsas en la caché DNS, de modo que una vez que los usuarios introducen un enlace a un sitio web legítimo, son redirigidos a un sitio fraudulento.

Permite a los malintencionados robar información, propagar programas maliciosos o interrumpir servicios. Es peligroso debido a la invisibilidad del ataque; los usuarios creen que están accediendo a sitios legítimos mientras sus datos están siendo manipulados. El ejemplo más conocido de ataque DNS fue con Sistema de servicios web de Amazon en 2018. Uno de sus servidores actuaba como un servicio DNS falso, engañando a los usuarios del sitio web de criptomonedas MyEtherWallet.com y redirigiéndolos a un sitio de phishing.

Métodos inusuales de ingeniería social

Recientemente, los ciberdelincuentes han empezado a utilizar técnicas de ingeniería social más inusuales y sofisticadas, yendo más allá de tácticas más conocidas como el phishing o los mensajes falsos.

Las estadísticas de ingeniería social hablan de un método innovador de utilizar inteligencia artificial (IA) para imitar la voz. Los intrusos utilizan patrones de aprendizaje profundo para clonar la voz de una persona, produciendo un audio increíblemente auténtico. Este método, conocido como phishing de voz profunda, puede engañar a las personas haciéndoles creer que reciben instrucciones de un alto ejecutivo y animarlas a transferir fondos o revelar información confidencial. Un ejemplo de ataque inusual es el ataque deepfake a la compañía energética británica. El CEO de un proveedor de energía del Reino Unido fue engañado para transferir $243,000 a la cuenta bancaria de un estafador en 2019. El estafador utilizó tecnología de IA para imitar la voz del jefe del CEO en una llamada telefónica.

Además, los delincuentes utilizan la ludificación para atrapar a las personas y hacer que se plieguen involuntariamente a sus intentos. Mediante la inyección de enlaces o programas maliciosos en juegos o concursos en línea, los intrusos pueden engañar a las víctimas para que pongan en peligro su seguridad. Aunque estos juegos suelen parecer inocentes, su objetivo es engañar a los usuarios para que completen determinadas acciones o revelen información.

¿Cómo evitar ser víctima de ataques de ingeniería social?

Estás trabajando tranquilamente en tu ordenador y, de repente, recibes un correo electrónico con un mensaje de empleados de una empresa que supuestamente conoces. ¿Cómo saber si los métodos de ingeniería social van dirigidos a usted y cómo evitar dar una oportunidad a los atacantes? Preste atención a los siguientes matices:

- Las faltas de ortografía y puntuación, el estilo excesivamente formal del texto y la falta de lógica y estructura del correo electrónico deberían alertarle.

- Una dirección del remitente con caracteres incorrectos o ausentes, así como una especie de "abracadabra" es un marcador que puede ayudarle a reconocer a un estafador.

- La carta exige una respuesta inmediata, y tras leerla surge una sensación de urgencia.

Cómo protegerse de la ingeniería social:

- Preste atención a la dirección del remitente del correo electrónico y al sitio web donde pretende dejar sus datos: le recomendamos que compruebe el certificado SSL, el nombre del dominio (no debe contener sustituciones de letras ni faltar caracteres), los números de teléfono y los datos de la empresa.

- Para mantener seguro el dispositivo de su hijo, puede configurar el control parental. Esto puede hacerse con la ayuda de varios programas y aplicaciones, entre ellos uMobix.

- No trabaje con datos importantes en presencia de extraños. Los estafadores pueden aprovechar esta situación para encontrar contraseñas u otra información importante.

- La curiosidad es un sentimiento que a veces nos incita a abrir un archivo, olvidándonos de la seguridad social. Mantente alerta: no acudas a recursos dudosos ni descargues programas desconocidos.

- Utilice contraseñas diferentes para acceder al correo electrónico personal y al corporativo, a las redes sociales y a las aplicaciones bancarias.

- Los antivirus señalan rápidamente la presencia de amenazas, archivos rotos, spam phishing y programas no deseados. Esta compra le compensará y salvará sus datos y un montón de neuronas.

PREGUNTAS FRECUENTES

Los ciberdelincuentes utilizan ampliamente los ataques de ingeniería social porque explotan la mentalidad humana y suelen ser más fáciles que el pirateo informático. Sus ataques intentan manipular la confianza y las emociones para conseguir que las personas revelen o accedan voluntariamente a información sensible, evitando las medidas de seguridad tradicionales.

Otro tipo de ingeniería social que se centra en grupos específicos de personas se conoce como spear phishing. En comparación con los ataques de phishing amplios y no selectivos, el phishing de grupo con arpón es extremadamente selectivo. Los actores maliciosos obtienen información específica sobre sus víctimas, como datos personales, funciones profesionales y conexiones.

El "tailgating", el "dumpster diving" y el "shoulder surfing" constituyen ejemplos de amenazas de ingeniería social de base física. El objetivo de estos métodos es obtener o adquirir, directa o indirectamente, material sensible a través de medios físicos en lugar de digitales, aprovechando el comportamiento humano y las vulnerabilidades físicas.

La combinación de educación y concienciación es el método más eficaz para detectar y prevenir los ataques de ingeniería social. Conseguir que las personas reconozcan y atiendan las solicitudes sospechosas, verificar las identidades y las fuentes de información, y apoyar una cultura de seguridad sólida es fundamental para luchar contra estos ataques.

Últimas entradas

- ¿Cómo ver los mensajes eliminados en Discord? Consejos de uMobix

- Las mejores aplicaciones para espiar teléfonos en 2025

- Revisión de SpyBubble: Una mirada honesta a la aplicación SpyBubble

- Compruebe las mejores alternativas gratuitas a mSpy listadas por uMobix

- WebWatcher Revisión: ¿Qué opinan los usuarios reales?