Social Engineering im herkömmlichen Sinne gibt es schon seit vielen Jahren: Die Angreifer haben schnell erkannt, dass es ausreicht, eine Person zu täuschen, sich als jemand anderes auszugeben oder die Ängste oder Komplexe des Gesprächspartners auszunutzen, um an die erforderlichen Informationen zu gelangen.

Im letzten Jahrhundert manipulierten Bösewichte ihre Opfer mit Telefonstreichen, und mit dem Aufkommen der Computer hat sich das Social Engineering vollständig ins Internet verlagert.

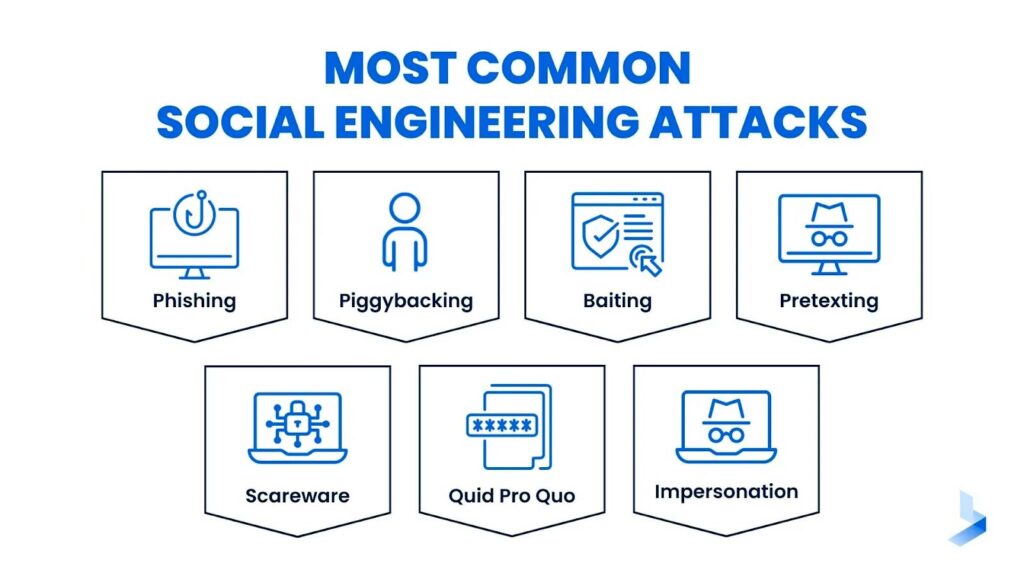

Die Zahl der Social-Engineering-Angriffe durch Hacker steigt von Jahr zu Jahr. Um sich vor psychologischen und soziologischen Angriffen zu schützen, müssen Sie verstehen, wie die Pläne der Angreifer funktionieren. Wir werden die wichtigsten Arten von Social Engineering und die Methoden zum Schutz davor erörtern.

Was ist Social Engineering?

Social Engineering ist eine Form des Betrugs, bei der psychologische Methoden und Manipulation eingesetzt werden. Mit anderen Worten: Beim Social Engineering geht es nicht um das Hacken eines Programms oder Geräts, sondern um das "Hacken" einer Person. Durch Social Engineering kann sich ein Angreifer Zugang zu vertraulichen Informationen oder einem sicheren Gerät verschaffen.

Darüber hinaus kann Social Engineering dazu verwendet werden, Informationen zu fälschen, zu stehlen oder zu zerstören. Social Engineering basiert auf psychologischen Methoden, um das Verhalten von Menschen zu beeinflussen und Informationen von ihnen zu erhalten.

Arten von Social Engineering-Angriffen

Bei einem Social-Engineering-Angriff setzen Kriminelle spezielle Taktiken ein, um an Informationen über ein Unternehmen oder dessen Informationssysteme zu gelangen. Statistiken bestätigen, dass Kriminelle mit Social-Engineering-Techniken aktiv auf menschliche Netzwerke abzielen. Werfen wir einen genaueren Blick darauf, was das sein kann.

Phishing-Angriffe

Eine der wichtigsten Social-Engineering-Methoden - das Phishing - besteht darin, im Namen einer bekannten Organisation angeblich ein massives Online-Mailing zu erstellen. Eines der bekanntesten Beispiele für Social Engineering ist die Office 365 Phishing-Angriff. Bei einer klassischen Phishing-Masche erhält ein Benutzer eine E-Mail mit einer "vernünftigen" Aufforderung, einem hinterhältigen Link zu folgen, um sich zu autorisieren. Das Betrugsopfer merkt nicht, dass es eine Phishing-Website besucht und gibt die angeforderten Informationen ein. Zu den Arten des Social Engineering beim Phishing gehören die folgenden:

- Sprachphishing (Vishing): ein Anruf von einem Betrüger, der versucht, Menschen dazu zu bringen, persönliche Informationen preiszugeben. Die Kriminellen geben sich oft als legale Organisationen aus und nutzen Social Marketing, um authentisch zu wirken. In der Regel werden die Opfer unter Vorspiegelung falscher Tatsachen aufgefordert, persönliche Daten oder Kreditkarteninformationen preiszugeben.

- SMS-Phishing: verwendet Textnachrichten, um die Empfänger zur Angabe persönlicher Daten zu verleiten. Sie verweisen oft auf bösartige Websites oder fordern ausdrücklich sensible Daten an. Die Nachrichten können von vertrauenswürdigen Quellen stammen, wie z. B. Banken, und nutzen Dringlichkeit oder Angst, um zum Handeln zu bewegen.

- E-Mail-PhishingPhishing: eine weit verbreitete Form des Phishings, bei der irreführende E-Mails verschickt werden, um die Opfer zur Preisgabe sensibler Daten zu verleiten. Betrügerische E-Mails geben sich oft als legale Unternehmen aus, indem sie authentische Geschäftslogos und Sprache verwenden. In der Regel enthalten sie Links zu bösartigen Websites oder fragen gezielt nach persönlichen Daten.

- Angler Phishing: zielt auf Social-Media-Surfer ab. Die Angreifer erstellen falsche Kundendienstprofile, um mit den Leuten zu interagieren, und geben vor, ihnen bei der Lösung von Problemen mit ihren Konten zu helfen. Dabei ergaunern sie sich Zugangsdaten oder persönliche Daten, indem sie das Vertrauen ausnutzen, das die Interaktion in den sozialen Medien schafft.

- Phishing suchenDiese Art von Social Hacking bezieht sich auf die Erstellung von betrügerischen Websites, die in den Suchmaschinenergebnissen auftauchen. Diese Websites bieten oft Angebote oder Erfahrungen an, die zu gut sind, um wahr zu sein. Wenn die Opfer zustimmen, werden sie aufgefordert, private Informationen oder Finanzdaten einzugeben, die die Betrüger dann nutzen, um ihr Geld zu stehlen.

- URL-Phishing: Er verwendet bösartige Webadressen, um Menschen auf gefälschte Websites umzuleiten. Gefälschte URLs ähneln oft echten URLs, mit kleinen Fehlern in der Rechtschreibung oder verschiedenen Domänen. Unwissende Benutzer, die diese Websites besuchen, geben dann möglicherweise versehentlich ihre Daten auf diesen gefälschten Webseiten ein.

- Walfang: eine gezielte Form des Phishings, bei der versucht wird, hochrangige Personen anzugreifen, und wir haben das Beispiel des Walfangangriffs gegen die CEO des Unternehmens FACC. Ausgefeilte Social-Engineering-Angriffe kommen häufig vor, sind gut entwickelt und personalisiert, so dass sie schwer zu erkennen sind. Ihr Ziel ist es, sensible Daten zu infiltrieren oder die Cybersicherheit von Unternehmen auf hohem Niveau zu stören.

- Phishing während einer Sitzung: Tritt auf, wenn ein Opfer aktiv mit einem gültigen Dienst verbunden ist. Diebe nutzen Schwachstellen aus, um während der Sitzung Phishing-Popup-Nachrichten oder Ransomware einzufügen. Die Pop-up-Nachrichten fordern in der Regel eine erneute Authentifizierung oder eine Bestätigung der Anmeldedaten, wodurch Anmeldedaten oder persönliche Daten offengelegt werden.

Pretexting

Eine weitere Methode des Social Engineering. Bei einem Pretexting-Angriff handelt es sich um eine Aktion, die nach einem vorgefertigten Algorithmus durchgeführt wird. Ein Social Hacker gibt sich als eine dem potenziellen Opfer bekannte Person aus, um die erforderlichen Daten zu erhalten.

Die Angreifer rufen Bürger an und geben sich als Mitarbeiter von Finanzinstituten, Call-Centern oder des technischen Kundendienstes aus. Um Vertrauen zu erwecken, teilen die Betrüger dem Anrufer Informationen über sie (z. B. Name, Position, Geburtsdatum) oder die Projekte mit, an denen sie arbeiten. Manchmal stellt sich der Hacker als Bekannter oder Familienmitglied vor und bittet darum, schnell Geld auf ein bestimmtes Konto zu überweisen. Ein Beispiel für einen Pretexting-Angriff war der Vorfall bei Ubiquiti Networks (2015), was zu einem Verlust von $46,7 Millionen führte.

Zugang Tailgating-Angriffe

Bei einem Tailgating-Angriff verschaffen sich Dritte direkten physischen Zugang zu einem gesperrten Bereich, indem sie einer autorisierten Person folgen. Diese Fälle treten häufig in Unternehmen oder Sicherheitsbereichen auf, wo Angreifer die Höflichkeit oder Unaufmerksamkeit legitimer Mitarbeiter ausnutzen, um Sicherheitsmaßnahmen zu umgehen.

Sie können vorgeben, ein Zusteller zu sein oder ihre Zugangskarte verlegt zu haben, und sich darauf verlassen, dass jemand die Tür öffnet. Drinnen können sie Zugang zu sensiblen InformationenSie können auch andere Formen der Unternehmensspionage begehen, indem sie Peilsender installieren.

Quid Pro Quo-Angriffe

Solche Angriffe erfolgen, wenn ein Krimineller einen Vorteil oder Gefallen als Gegenleistung für Daten oder Zugang anbietet. Der Name dieser Methode stammt von dem lateinischen Ausdruck "quid pro quo" (Gegenleistung). Der Algorithmus der kriminellen Handlungen sieht folgendermaßen aus: Der Übeltäter ruft den Benutzer an, stellt sich als Mitarbeiter des technischen Supports vor und meldet Software-Fehlfunktionen. Die ahnungslose Person versucht zu helfen und befolgt die Anweisungen des Angreifers, wodurch sie Zugang zu wichtigen Informationen erhält.

Köder

Bei einem Köderangriff wird ein bösartiges Programm in den Computer des Opfers eingeschleust. Die Idee ist folgende: Eine E-Mail wird mit dem Angebot verschickt, zusätzliches Einkommen, Gewinne, schmutzige Informationen über einen Kollegen, ein Antivirus-Update oder einen anderen "Köder" zu erhalten.

Durch das Herunterladen des Programms infiziert der Nutzer sein Gerät mit einem Virus die vorhandene Informationen sammeln oder verändern kann. Die Datei ist sorgfältig maskiert, so dass nicht jeder eine Fälschung erkennen kann. Angreifer hinterlassen auch mit Malware infizierte physische Geräte wie USB-Laufwerke oder CDs an Orten, an denen potenzielle Opfer sie finden können.

Scareware-Angriffe

Ransomware gaukelt den Opfern vor, dass ihr Computer mit Malware infiziert ist oder erhebliche technische Probleme hat. Die Benutzer werden mit gefälschten Nachrichten und Meldungen überschwemmt, die sie zu dringenden Maßnahmen auffordern. In der Regel geht es dabei um das Herunterladen von Schadsoftware oder um Zahlungen für unnötige technische Supportoptionen. Der bekannte Ransomware-Angriff richtete sich beispielsweise gegen Der britische Eisenbahnbetreiber Merseyrai.

Watering Hole Angriffe

Cyberkriminelle haben es auf bestimmte Gemeinschaften abgesehen, indem sie Websites infizieren, die sie häufig besuchen. Zunächst finden und verunstalten die Eindringlinge eine Website, auf die Mitglieder der gewünschten Gruppe zugreifen. Danach injizieren sie Malware in die Website. Wenn die anvisierten Besucher versuchen, auf die infizierte Website zuzugreifen, wird die Malware heimlich auf ihren Geräten installiert. Sie ist besonders gefährlich, weil sie das Vertrauen der Nutzer in reguläre, oft bekannte, legitime Websites ausnutzt.

DNS-Spoofing und Cache-Poisoning-Angriffe

DNS-Spoofing, auch bekannt als DNS-Cache-Poisoning, bezeichnet die Verunstaltung des DNS-Such- und Auflösungsprozesses. Cyberkriminelle installieren gefälschte Adressen im DNS-Cache, so dass Besucher, die einen legitimen Website-Link eingeben, auf eine betrügerische Website umgeleitet werden.

Er ermöglicht es böswilligen Akteuren, Informationen zu stehlen, Malware zu verbreiten oder Dienste zu stören. Er ist gefährlich, weil der Angriff unsichtbar ist. Die Nutzer glauben, dass sie auf legitime Websites zugreifen, während ihre Daten manipuliert werden. Ein bekanntes Beispiel für einen DNS-Angriff war Amazon Web Services System im Jahr 2018. Einer ihrer Server fungierte als gefälschter DNS-Dienst, der Nutzer der Kryptowährungs-Website MyEtherWallet.com in die Irre führte und sie auf eine Phishing-Website umleitete.

Ungewöhnliche Social-Engineering-Methoden

In letzter Zeit haben Cyberkriminelle begonnen, ungewöhnlichere und ausgefeiltere Social-Engineering-Techniken einzusetzen, die über bekanntere Taktiken wie Phishing oder gefälschte Nachrichten hinausgehen.

Social-Engineering-Statistiken berichten von einer innovativen Methode, bei der künstliche Intelligenz (KI) zur Imitation von Stimmen eingesetzt wird. Eindringlinge nutzen Deep-Learning-Muster, um die Stimme einer Person zu klonen und so einen unglaublich authentischen Ton zu erzeugen. Diese häufig als Deep Voice Phishing bezeichnete Methode kann Personen vortäuschen, dass sie Anweisungen von einem leitenden Angestellten erhalten, und sie dazu bringen, Geld zu überweisen oder vertrauliche Informationen preiszugeben. Ein ungewöhnliches Beispiel für einen Angriff ist die Deepfake-Angriff auf das britische Energieunternehmen. Der CEO eines britischen Energieversorgers wurde dazu gebracht, 2019 $243.000 auf das Bankkonto eines Betrügers zu überweisen. Der Betrüger nutzte KI-Technologie, um in einem Telefonanruf die Stimme des Chefs zu imitieren.

Darüber hinaus nutzen kriminelle Akteure Gamification, um Menschen in eine Falle zu locken, damit sie ihren Versuchen unfreiwillig nachgeben. Indem sie bösartige Links oder Programme in Online-Spiele oder Quizspiele einfügen, können Eindringlinge ihre Opfer dazu bringen, ihre Sicherheit zu riskieren. Diese Spiele sehen zwar oft unschuldig aus, zielen aber darauf ab, die Nutzer dazu zu bringen, bestimmte Aktionen auszuführen oder Informationen preiszugeben.

Wie vermeidet man, Opfer von Social-Engineering-Angriffen zu werden?

Sie arbeiten in aller Ruhe an Ihrem Computer, und plötzlich erhalten Sie eine E-Mail mit einer Nachricht von Mitarbeitern eines Unternehmens, das Sie angeblich kennen. Woher wissen Sie, ob Social-Engineering-Methoden auf Sie abzielen, und wie vermeiden Sie es, den Angreifern eine Chance zu geben? Achten Sie auf die folgenden Nuancen:

- Rechtschreib- und Zeichensetzungsfehler, ein zu förmlicher Textstil und ein Mangel an Logik und Struktur in der E-Mail sollten Sie alarmieren.

- Eine Absenderadresse mit falschen oder fehlenden Zeichen sowie eine Art "Abrakadabra" ist ein Merkmal, mit dem Sie einen Betrüger erkennen können.

- Das Schreiben erfordert eine sofortige Antwort, und nach der Lektüre stellt sich ein Gefühl der Dringlichkeit ein.

Wie können Sie sich vor Social Engineering schützen?

- Achten Sie auf die Adresse des E-Mail-Absenders und die Website, auf der Sie Ihre Daten hinterlassen wollen: Wir empfehlen, das SSL-Zertifikat, den Domänennamen (er sollte keine Buchstabenersetzungen oder fehlende Zeichen enthalten), die Telefonnummern und die Unternehmensangaben zu überprüfen.

- Um das Gerät Ihres Kindes zu schützen, können Sie eine Kindersicherung einrichten. Dies kann mit Hilfe verschiedener Programme und Anwendungen geschehen, darunter uMobix.

- Arbeiten Sie nicht im Beisein von Fremden mit wichtigen Daten. Betrüger können diese Situation nutzen, um an Passwörter oder andere wichtige Informationen zu gelangen.

- Neugierde ist ein Gefühl, das uns manchmal dazu verleitet, eine Datei zu öffnen und dabei die soziale Sicherheit zu vergessen. Seien Sie wachsam: Gehen Sie nicht zu dubiosen Quellen und laden Sie keine unbekannten Programme herunter.

- Verwenden Sie unterschiedliche Passwörter für den Zugriff auf persönliche und geschäftliche E-Mails, soziale Medien und Bankanwendungen.

- Antivirus meldet sofort das Vorhandensein von Bedrohungen, defekten Dateien, Spam-Phishing und unerwünschten Programmen. Dieser Kauf wird sich auszahlen und Ihre Daten und eine Menge Nervenzellen retten.

FAQ

Cyberkriminelle nutzen in großem Umfang Social-Engineering-Angriffe, weil sie die menschliche Mentalität ausnutzen und oft einfacher sind als das Hacken von Software. Ihre Angriffe versuchen, Vertrauen und Emotionen zu manipulieren, um Menschen dazu zu bringen, bereitwillig sensible Informationen preiszugeben oder darauf zuzugreifen und so herkömmliche Sicherheitsmaßnahmen zu umgehen.

Eine weitere Form des Social Engineering, die sich auf bestimmte Personengruppen konzentriert, ist das so genannte Spear-Phishing. Im Vergleich zu breit angelegten, unselektiven Phishing-Angriffen ist Spear Group Phishing extrem zielgerichtet. Böswillige Akteure erhalten spezifische Informationen über ihre Opfer, wie persönliche Daten, berufliche Funktionen und Verbindungen.

Tailgating, Dumpster Diving und Shoulder Surfing sind Beispiele für physisch basierte Social Engineering-Bedrohungen. Diese Methoden zielen darauf ab, direkt oder indirekt sensibles Material auf physischem und nicht auf digitalem Wege zu erhalten oder zu beschaffen, wobei menschliches Verhalten und physische Schwachstellen ausgenutzt werden.

Eine Kombination aus Aufklärung und Sensibilisierung ist der erfolgreichste Ansatz, um Social-Engineering-Angriffe zu erkennen und zu verhindern. Entscheidend für die Bekämpfung dieser Angriffe ist es, die Mitarbeiter dazu zu bringen, verdächtige Anfragen zu erkennen und zu beantworten, Identitäten und Informationsquellen zu überprüfen und eine starke Sicherheitskultur zu fördern.

Hören Sie auf zu raten, verfolgen Sie einfach mit uMobix

Eltern-App, die Ihren Seelenfrieden sichert

Jetzt ausprobierenNeueste Beiträge

- Die 10 besten Apps für Eltern zur Überwachung von Social Media: Leitfaden 2026

- Vollständige Liste der zu blockierenden Schlüsselwörter für die elterliche Kontrolle

- Meldet Telegram Screenshots? Alles über Screenshot-Erkennung

- Gelöschte Instagram-Posts einer Person finden: Vollständige Anleitung

- Familien-Tracking-App von uMobix: Sicherheit für geliebte Menschen