A engenharia social em seu contexto convencional surgiu há muitos anos: os invasores perceberam rapidamente que, para obter as informações necessárias, basta enganar uma pessoa, fazer-se passar por outra ou tirar proveito dos medos ou complexos do interlocutor.

No século passado, os malfeitores costumavam manipular as vítimas por meio de pegadinhas telefônicas e, com o advento dos computadores, a engenharia social passou a ser totalmente on-line.

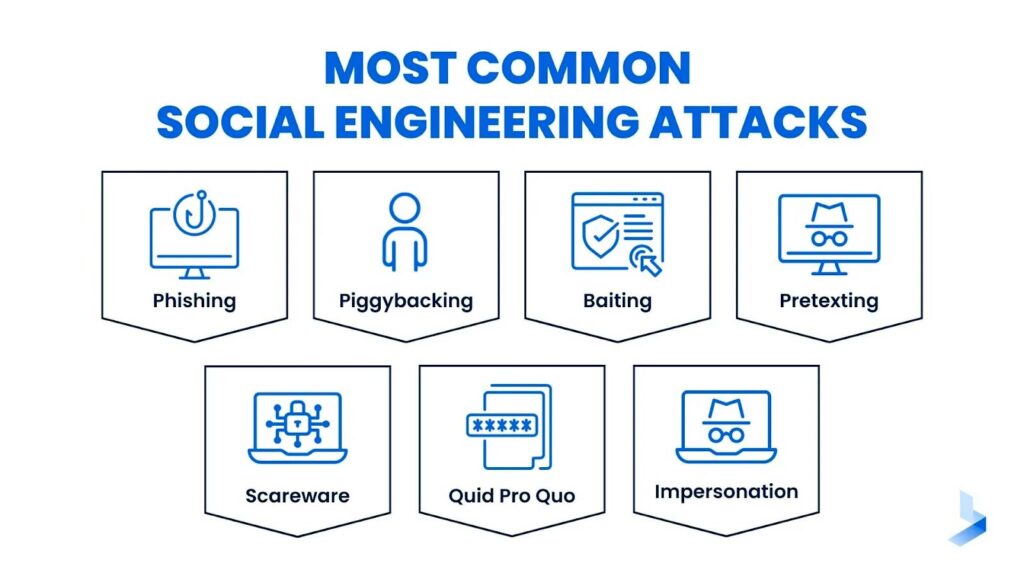

O número de ataques de engenharia social por hackers está crescendo a cada ano. Para se proteger de ataques psicológicos e sociológicos, você precisa entender como funcionam os esquemas dos invasores. Discutiremos os principais tipos de engenharia social e os métodos de proteção contra eles.

O que é engenharia social?

Engenharia social é um tipo de fraude que usa métodos psicológicos e de manipulação. Em outras palavras, a engenharia social não se trata de hackear um programa ou dispositivo, mas de "hackear" uma pessoa. Como resultado da engenharia social, um invasor pode obter acesso a informações confidenciais ou a um dispositivo seguro.

Além disso, a engenharia social pode ser usada para falsificar, roubar ou destruir informações. A engenharia social é baseada em métodos psicológicos usados para influenciar o comportamento das pessoas e obter informações delas.

Tipos de ataques de engenharia social

Durante um ataque de engenharia social, os criminosos usam táticas especiais para obter informações sobre uma organização ou seus sistemas de informação. As estatísticas confirmam que os criminosos estão atacando ativamente as redes humanas usando técnicas de engenharia social. Vamos dar uma olhada mais de perto no que elas podem ser.

Ataques de phishing

Um dos principais métodos de engenharia social - phishing - consiste em criar uma mala direta on-line em massa supostamente em nome de uma organização conhecida. Um dos exemplos mais conhecidos de engenharia social é o Ataque de phishing do Office 365. Em um esquema clássico de phishing, um usuário recebe um e-mail com uma solicitação "razoável" para seguir um link sorrateiro para autorização. A vítima da fraude não percebe que está visitando um site de phishing e fornece as informações solicitadas. Os tipos de engenharia social de phishing incluem os seguintes:

- Phishing por voz (vishing): uma chamada telefônica de um golpista tentando enganar as pessoas para que divulguem informações pessoais. Os criminosos geralmente se fazem passar por organizações legais, usando o marketing social para parecerem autênticos. Em geral, as vítimas são solicitadas a divulgar dados pessoais ou detalhes de cartão de crédito sob pretextos falsos.

- Phishing por SMSusa mensagens de texto para enganar os destinatários e fazê-los fornecer informações pessoais. Elas geralmente remetem a sites maliciosos ou solicitam explicitamente dados confidenciais. As mensagens podem vir de fontes confiáveis, como bancos, e usam a urgência ou o medo para induzir à ação.

- Phishing de e-mailFraude: uma forma generalizada de phishing que envolve o envio de e-mails enganosos com o objetivo de induzir as vítimas a revelar dados confidenciais. Os e-mails fraudulentos geralmente imitam empresas legais usando logotipos e linguagem comerciais autênticos. Normalmente, eles contêm links para sites maliciosos ou solicitam especificamente informações pessoais.

- Pescador de phishingO ataque do Google Chrome: tem como alvo os internautas de mídias sociais. Os atacantes criam falsos perfis de atendimento ao cliente para interagir com as pessoas, alegando ajudá-las a resolver problemas com suas contas. Ao fazer isso, eles enganam as vítimas, fornecendo-lhes credenciais ou detalhes pessoais, explorando a confiança que as interações nas mídias sociais proporcionam.

- Pesquisar phishingEsse tipo de hacking social refere-se à criação de sites fraudulentos que aparecem nos resultados dos mecanismos de pesquisa. Esses sites geralmente oferecem ofertas ou experiências aparentemente boas demais para serem verdadeiras. Ao concordar, as vítimas são solicitadas a inserir informações privadas ou dados financeiros, que os golpistas usam para roubar seu dinheiro.

- Phishing de URLURLs falsos: usam endereços da Web mal-intencionados para redirecionar as pessoas para sites falsos. Os URLs falsos geralmente se assemelham aos URLs reais, com pequenos erros de ortografia ou de vários domínios. Posteriormente, usuários desavisados que visitam esses sites podem inadvertidamente inserir seus dados nessas páginas falsas.

- Caça às baleiasuma forma direcionada de phishing que tenta atingir indivíduos de alto escalão, e temos o exemplo do ataque de baleia contra a CEO da empresa FACC. Ataques sofisticados de engenharia social ocorrem com frequência, são bem desenvolvidos e personalizados, o que dificulta sua detecção. Seu objetivo é se infiltrar em dados confidenciais ou interromper a segurança cibernética corporativa de alto nível.

- Phishing em sessãoO ataque de hackers: ocorre quando uma vítima está ativamente conectada a um serviço válido. Os ladrões utilizam vulnerabilidades para inserir mensagens pop-up de phishing ou ransomware durante a sessão. As mensagens pop-up geralmente exigem reautenticação ou confirmação de credencial, fazendo com que as credenciais ou os dados pessoais sejam expostos.

Pretextando

Outro método de engenharia social. Um ataque de pretexto é uma ação executada de acordo com um algoritmo pré-projetado. Um hacker social se faz passar por uma pessoa conhecida da vítima em potencial para obter os dados necessários.

Os invasores ligam para os cidadãos e se apresentam como funcionários de instituições financeiras, call centers ou suporte técnico. Para inspirar confiança, os fraudadores fornecem ao autor da chamada informações sobre eles (por exemplo, nome, cargo, data de nascimento) ou sobre os projetos em que estão trabalhando. Às vezes, o hacker se apresenta como um conhecido ou membro da família e pede para transferir fundos para uma conta específica rapidamente. O exemplo de ataque de pretexto foi o Incidente da Ubiquiti Networks (2015), resultando em uma perda de $46,7 milhões.

Acessar ataques de Tailgating

Terceiros obtêm acesso físico direto a uma área restrita durante um ataque de tailgating ao seguir uma pessoa autorizada. Os casos ocorrem com frequência em espaços corporativos ou seguros, onde os invasores abusam da educação ou da desatenção de funcionários legítimos para contornar as medidas de segurança.

Eles podem fingir ser um entregador ou ter perdido o cartão de acesso, confiando em alguém para abrir a porta. Lá dentro, eles podem acessar informações confidenciaisinstalar dispositivos de rastreamento ou cometer várias outras formas de espionagem empresarial.

Ataques Quid Pro Quo

Esses ataques ocorrem quando um criminoso oferece um benefício ou favor em troca de dados ou acesso. O nome desse método vem da frase latina "quid pro quo". O algoritmo das ações do criminoso é o seguinte: o malfeitor liga para o usuário, apresenta-se como funcionário do suporte técnico e relata o mau funcionamento do software. A pessoa desavisada tenta ajudar e segue as instruções do invasor, fornecendo acesso a informações críticas.

Isca

Um ataque do tipo "baiting" envolve a infiltração de um programa mal-intencionado no computador da vítima. A ideia é a seguinte: um e-mail é enviado com uma oferta para receber renda adicional, ganhos, sujeira sobre um colega, uma atualização de antivírus ou outra "isca".

Ao fazer o download do programa, o usuário infecta seu dispositivo com um vírus que pode coletar ou modificar informações existentes. O arquivo é cuidadosamente mascarado, de modo que nem todos podem reconhecer uma falsificação. Os invasores também deixam dispositivos físicos infectados com malware, como unidades USB ou CDs, em locais onde as possíveis vítimas possam encontrá-los.

Ataques de scareware

O ransomware consiste em enganar a vítima, fazendo-a pensar que seu computador está infectado por malware ou tem problemas técnicos significativos. Os usuários são inundados com notícias e mensagens falsas que os incitam a tomar medidas urgentes. Normalmente, isso envolve o download de software malicioso ou o pagamento de opções de suporte técnico desnecessárias. O exemplo mais conhecido de ataque de ransomware foi contra Operadora ferroviária do Reino Unido Merseyrai.

Ataques de Watering Hole

Os criminosos cibernéticos visam comunidades específicas infectando sites que elas frequentam. Inicialmente, os invasores encontram e desfiguram um site que os membros do grupo pretendido acessam. Depois disso, eles injetam malware no site. Quando os visitantes-alvo tentam acessar o site comprometido, o malware é instalado furtivamente em seus dispositivos. Isso é especialmente perigoso porque explora a confiança dos usuários em sites legítimos regulares, geralmente bem conhecidos.

Ataques de DNS Spoofing e Cache Poisoning

Também conhecido como envenenamento de cache de DNS, o spoofing de DNS refere-se à adulteração do processo de pesquisa e resolução de DNS. Os criminosos cibernéticos instalam endereços falsos no cache do DNS, de modo que, quando as pessoas entram em um link de site legítimo, elas são redirecionadas para um site fraudulento.

Ele permite que agentes mal-intencionados roubem informações, disseminem malware ou interrompam serviços. É perigoso devido à invisibilidade do ataque; os usuários acreditam que estão acessando sites legítimos enquanto seus dados estão sendo adulterados. O exemplo mais conhecido de ataque ao DNS foi com Sistema de serviços da Amazon Web em 2018. Um de seus servidores estava agindo como um serviço de DNS falso, enganando os usuários do site de criptomoedas MyEtherWallet.com e redirecionando-os para um site de phishing.

Métodos incomuns de engenharia social

Recentemente, os criminosos cibernéticos começaram a usar técnicas de engenharia social mais incomuns e sofisticadas, indo além das táticas mais conhecidas, como phishing ou mensagens falsas.

As estatísticas de engenharia social falam sobre um método inovador de usar inteligência artificial (IA) para imitar a voz. Os invasores usam padrões de aprendizagem profunda para clonar a voz de uma pessoa, produzindo um áudio incrivelmente autêntico. Frequentemente chamado de deep voice phishing, esse método pode induzir as pessoas a pensar que estão recebendo instruções de um executivo sênior e incentivá-las a transferir fundos ou divulgar informações confidenciais. Um exemplo de ataque incomum é o ataque deepfake à empresa de energia do Reino Unido. O CEO de um provedor de energia do Reino Unido foi enganado e transferiu $243.000 para a conta bancária de um golpista em 2019. O golpista usou a tecnologia de IA para imitar a voz do chefe do CEO em uma chamada telefônica.

Além disso, os agentes criminosos usam a gamificação para prender as pessoas e levá-las a cumprir involuntariamente suas tentativas. Ao injetar links ou programas mal-intencionados em jogos on-line ou questionários, os invasores podem induzir as vítimas a arriscar sua segurança. Embora esses jogos geralmente pareçam inocentes, eles visam enganar os usuários para que realizem determinadas ações ou revelem informações.

Como evitar ser vítima de ataques de engenharia social?

Você está trabalhando tranquilamente em seu computador e, de repente, recebe um e-mail com uma mensagem de funcionários de uma empresa que você supostamente conhece. Como saber se os métodos de engenharia social têm você como alvo e como evitar dar uma chance aos invasores? Preste atenção às seguintes nuances:

- Erros de ortografia e pontuação, estilo de texto excessivamente formal e falta de lógica e estrutura no e-mail devem alertá-lo.

- Um endereço de remetente com caracteres incorretos ou ausentes, bem como um tipo de "abracadabra", é um marcador que pode ajudá-lo a reconhecer um fraudador.

- A carta exige uma resposta imediata, e um senso de urgência surge após sua leitura.

Como você pode se proteger da engenharia social:

- Preste atenção ao endereço do remetente do e-mail e ao site em que pretende deixar seus dados: recomendamos verificar o certificado SSL, o nome do domínio (não deve conter substituições de letras ou caracteres ausentes), números de telefone e detalhes da empresa.

- Para manter o dispositivo do seu filho seguro, você pode configurar o controle dos pais. Isso pode ser feito com a ajuda de vários programas e aplicativos, incluindo uMobix.

- Não trabalhe com dados importantes na presença de estranhos. Fraudadores podem usar essa situação para encontrar senhas ou outras informações importantes.

- A curiosidade é um sentimento que às vezes nos leva a abrir um arquivo, esquecendo-nos da segurança social. Fique atento: não acesse recursos duvidosos nem faça download de programas desconhecidos.

- Use senhas diferentes para acessar e-mails pessoais e corporativos, mídias sociais e aplicativos bancários.

- O antivírus sinaliza prontamente a presença de ameaças, arquivos corrompidos, phishing de spam e programas indesejados. Essa compra valerá a pena e poupará seus dados e muitas células nervosas.

PERGUNTAS FREQUENTES

Os criminosos cibernéticos usam amplamente os ataques de engenharia social porque eles exploram a mentalidade humana e geralmente são mais fáceis do que invadir softwares. Seus ataques tentam manipular a confiança e as emoções para fazer com que as pessoas revelem ou acessem voluntariamente informações confidenciais, evitando as medidas de segurança tradicionais.

Outro tipo de engenharia social que se concentra em grupos específicos de pessoas é conhecido como spear phishing. Em comparação com ataques de phishing amplos e não seletivos, o spear group phishing é extremamente direcionado. Os agentes mal-intencionados obtêm informações específicas sobre suas vítimas, como dados pessoais, funções profissionais e conexões.

Tailgating, dumpster diving e shoulder surfing são exemplos de ameaças de engenharia social com base física. Esses métodos visam obter ou adquirir, direta ou indiretamente, material sensível por meios físicos, e não digitais, aproveitando o comportamento humano e as vulnerabilidades físicas.

Uma combinação de educação e conscientização é a abordagem mais bem-sucedida para detectar e prevenir ataques de engenharia social. Fazer com que as pessoas reconheçam e tratem de solicitações suspeitas, verifiquem identidades e fontes de informação e apoiem uma cultura de segurança sólida é fundamental para combater essas explorações.

Pare de adivinhar, apenas rastreie com o uMobix

Aplicativo para pais que garante sua tranquilidade

Experimente agoraÚltimos posts

- 10 melhores aplicativos para os pais monitorarem as mídias sociais: Guia 2026

- Lista completa de palavras-chave a serem bloqueadas para controle dos pais

- O Telegram notifica capturas de tela? Tudo sobre a detecção de capturas de tela

- Como encontrar as publicações excluídas de alguém no Instagram: Guia completo

- Aplicativo de rastreamento familiar do uMobix: Mantenha seus entes queridos seguros