L'ingegneria sociale nel suo contesto convenzionale è comparsa molti anni fa: gli aggressori si sono subito resi conto che per ottenere le informazioni necessarie è sufficiente ingannare una persona, impersonare qualcun altro o sfruttare le paure o i complessi dell'interlocutore.

Nel secolo scorso, i malintenzionati manipolavano le vittime con scherzi telefonici; con l'avvento dei computer, l'ingegneria sociale si è completamente spostata online.

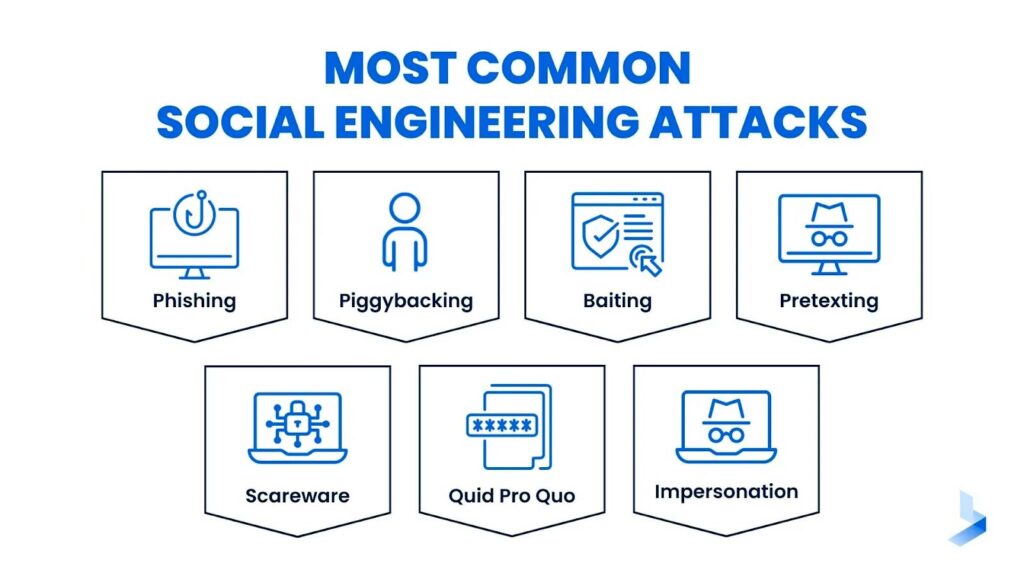

Il numero di attacchi di social engineering da parte degli hacker cresce ogni anno. Per proteggersi dagli attacchi psicologici e sociologici, è necessario capire come funzionano gli schemi degli aggressori. Discuteremo i principali tipi di ingegneria sociale e i metodi di protezione contro di essi.

Che cos'è l'ingegneria sociale?

Ingegneria sociale è un tipo di frode che utilizza metodi psicologici e di manipolazione. In altre parole, l'ingegneria sociale non consiste nell'hackerare un programma o un dispositivo, ma nel "violare" una persona. Grazie all'ingegneria sociale, un aggressore può ottenere l'accesso a informazioni riservate o a un dispositivo sicuro.

Inoltre, l'ingegneria sociale può essere utilizzata per spoofare, rubare o distruggere informazioni. L'ingegneria sociale si basa su metodi psicologici utilizzati per influenzare il comportamento delle persone e ottenere informazioni da loro.

Tipi di attacchi di ingegneria sociale

Durante un attacco di social engineering, i criminali utilizzano tattiche speciali per ottenere informazioni su un'organizzazione o sui suoi sistemi informatici. Le statistiche confermano che i criminali prendono attivamente di mira le reti umane utilizzando tecniche di social engineering. Vediamo più da vicino quali possono essere.

Attacchi di phishing

Uno dei principali metodi di ingegneria sociale - il phishing - consiste nel creare una massiccia mailing online presumibilmente a nome di una nota organizzazione. Uno degli esempi più noti di ingegneria sociale è il Attacco di phishing a Office 365. In un classico schema di phishing, un utente riceve un'e-mail con una richiesta "ragionevole" di seguire un link subdolo per ottenere l'autorizzazione. La vittima della frode non si rende conto che sta visitando un sito di phishing e fornisce le informazioni richieste. I tipi di ingegneria sociale del phishing includono i seguenti:

- Phishing vocale (vishing): una telefonata da parte di un truffatore che tenta di indurre le persone a divulgare informazioni personali. I criminali spesso si spacciano per organizzazioni legali, utilizzando il marketing sociale per sembrare autentici. In genere, alle vittime viene richiesto di rivelare dati personali o dettagli della carta di credito con pretesti inventati.

- SMS phishing: utilizza i messaggi di testo per ingannare i destinatari e indurli a fornire informazioni personali. Spesso rimandano a siti web dannosi o richiedono esplicitamente dati sensibili. I messaggi possono provenire da fonti attendibili, come le banche, e sfruttano l'urgenza o la paura per indurre all'azione.

- Phishing via e-mail: una forma diffusa di phishing che prevede l'invio di e-mail ingannevoli con l'obiettivo di truffare le vittime e indurle a rivelare dati sensibili. Le e-mail fraudolente spesso emulano aziende legali utilizzando loghi e linguaggio aziendali autentici. Di solito, contengono link a siti web dannosi o chiedono specificamente informazioni personali.

- Angler phishing: prende di mira i navigatori dei social media. Gli aggressori creano falsi profili di assistenza clienti per interagire con le persone, sostenendo di aiutarle a risolvere problemi con i loro account. In questo modo, ingannano le vittime, sottraendo loro credenziali o dati personali, sfruttando la fiducia che le interazioni sui social media suscitano.

- Ricerca phishingQuesto tipo di social hacking si riferisce alla creazione di siti web fraudolenti che emergono nei risultati dei motori di ricerca. Questi siti web spesso propongono offerte o esperienze apparentemente troppo belle per essere vere. Quando accettano, alle vittime viene chiesto di inserire informazioni private o dati finanziari, che i truffatori utilizzano poi per rubare il loro denaro.

- URL phishingUtilizza indirizzi web dannosi per reindirizzare le persone verso siti web falsi. Gli URL falsi spesso assomigliano a quelli reali, con piccoli errori di ortografia o domini diversi. Di conseguenza, gli utenti ignari che visitano questi siti possono inavvertitamente inserire i propri dati in queste pagine web fasulle.

- La caccia alle balene: una forma mirata di phishing che tenta di colpire persone di alto livello, e abbiamo l'esempio dell'attacco alla balena contro la Amministratore delegato della società FACC. Gli attacchi sofisticati di social engineering si verificano frequentemente e sono ben sviluppati e personalizzati, il che li rende difficili da rilevare. Il loro scopo è infiltrarsi in dati sensibili o interrompere la sicurezza informatica aziendale di alto livello.

- Phishing in sessioneSi verifica quando la vittima è attivamente connessa a un servizio valido. I ladri sfruttano le vulnerabilità per inserire messaggi pop-up di phishing o ransomware durante la sessione. I messaggi pop-up di solito richiedono una nuova autenticazione o la conferma delle credenziali, causando l'esposizione delle credenziali o dei dati personali.

Pretestuosità

Un altro metodo di ingegneria sociale. Un attacco pretexting è un'azione eseguita secondo un algoritmo predefinito. Un hacker sociale impersona una persona nota alla potenziale vittima per ottenere i dati necessari.

Gli aggressori chiamano i cittadini e si presentano come dipendenti di istituti finanziari, call center o assistenza tecnica. Per ispirare fiducia, i truffatori forniscono al chiamante informazioni su di loro (ad esempio, nome, posizione, data di nascita) o sui progetti a cui stanno lavorando. A volte, l'hacker si presenta come un conoscente o un familiare e chiede di trasferire rapidamente dei fondi su un determinato conto. L'esempio di attacco pretestuoso è stato il Incidente Ubiquiti Networks (2015), con una perdita di $46,7 milioni.

Accesso agli attacchi di tailgating

Durante un attacco di tailgating, terzi ottengono l'accesso fisico diretto a un'area riservata seguendo una persona autorizzata. I casi si verificano spesso in spazi aziendali o protetti, dove gli aggressori abusano della cortesia o della disattenzione dei dipendenti legittimi per aggirare le misure di sicurezza.

Possono fingere di essere un fattorino o di aver smarrito la tessera di accesso, affidandosi a qualcuno per aprire la porta. All'interno, possono accedere a informazioni sensibiliinstallare dispositivi di tracciamento o commettere altre forme di spionaggio aziendale.

Attacchi Quid Pro Quo

Questi attacchi si verificano quando un criminale offre un beneficio o un favore in cambio di dati o accesso. Il nome di questo metodo deriva dall'espressione latina "quid pro quo". L'algoritmo delle azioni del criminale è il seguente: il malintenzionato chiama l'utente, si presenta come dipendente dell'assistenza tecnica e segnala malfunzionamenti del software. La persona ignara cerca di aiutare e segue le istruzioni dell'aggressore, fornendo l'accesso a informazioni critiche.

Adescamento

Un attacco baiting prevede l'infiltrazione di un programma dannoso nel computer della vittima. L'idea è la seguente: viene inviata un'e-mail con l'offerta di ricevere ulteriori entrate, vincite, informazioni su un collega, un aggiornamento dell'antivirus o altre "esche".

Scaricando il programma, l'utente infetta il proprio dispositivo con una virus che può raccogliere o modificare le informazioni esistenti. Il file è accuratamente mascherato, in modo che non tutti possano riconoscere un falso. Gli aggressori lasciano anche dispositivi fisici infettati da malware, come unità USB o CD, in luoghi dove le potenziali vittime possono trovarli.

Attacchi Scareware

Il ransomware consiste nell'ingannare la vittima facendole credere che il suo computer sia infetto da malware o abbia problemi tecnici significativi. Gli utenti vengono sommersi da notizie false e messaggi che li invitano a intraprendere azioni urgenti. In genere, ciò comporta il download di software dannoso o il pagamento di opzioni di assistenza tecnica non necessarie. Il noto esempio di attacco ransomware è stato sferrato contro L'operatore ferroviario britannico Merseyrai.

Attacchi di tipo watering hole

I criminali informatici prendono di mira comunità specifiche infettando i siti web che frequentano. Inizialmente, gli intrusi trovano e deturpano un sito web a cui accedono i membri del gruppo desiderato. Successivamente, iniettano il malware nel sito web. Quando i visitatori target tentano di accedere al sito web compromesso, il malware viene installato furtivamente sui loro dispositivi. È particolarmente pericoloso perché sfrutta la fiducia degli utenti nei siti web legittimi, spesso ben noti.

Attacchi di spoofing DNS e avvelenamento della cache

Conosciuto anche come DNS cache poisoning, il DNS spoofing si riferisce al danneggiamento del processo di ricerca e risoluzione DNS. I criminali informatici installano indirizzi falsi nella cache DNS, in modo che una volta inserito il link di un sito web legittimo, le persone vengano reindirizzate a un sito fraudolento.

Consente agli attori malintenzionati di rubare informazioni, diffondere malware o interrompere i servizi. È pericoloso a causa dell'invisibilità dell'attacco: gli utenti credono di accedere a siti legittimi mentre i loro dati vengono manomessi. L'esempio più noto di attacco DNS è stato quello con Sistema Amazon Web Services nel 2018. Uno dei loro server fungeva da falso servizio DNS, ingannando gli utenti del sito web di criptovalute MyEtherWallet.com e reindirizzandoli a un sito di phishing.

Metodi insoliti di ingegneria sociale

Recentemente, i criminali informatici hanno iniziato a utilizzare tecniche di social engineering più insolite e sofisticate, andando oltre le tattiche più note come il phishing o i messaggi falsi.

Le statistiche sull'ingegneria sociale raccontano di un metodo innovativo di utilizzo dell'intelligenza artificiale (AI) per imitare la voce. Gli intrusi utilizzano modelli di apprendimento profondo per clonare la voce di una persona, producendo un audio incredibilmente autentico. Spesso definito deep voice phishing, questo metodo può indurre le persone a pensare di ricevere istruzioni da un dirigente di alto livello e incoraggiarle a trasferire fondi o a rivelare informazioni riservate. Un esempio di attacco insolito è il attacco deepfake alla società energetica britannica. L'amministratore delegato di un fornitore di energia del Regno Unito è stato ingannato per trasferire $243.000 sul conto bancario di un truffatore nel 2019. Il truffatore ha utilizzato la tecnologia AI per imitare la voce del capo del CEO in una telefonata.

Inoltre, gli attori criminali utilizzano la gamification per intrappolare le persone e farle aderire involontariamente ai loro tentativi. Inserendo link o programmi dannosi in giochi o quiz online, gli intrusi possono ingannare le vittime e metterle a rischio. Sebbene questi giochi sembrino spesso innocenti, mirano a ingannare gli utenti per indurli a completare determinate azioni o a rivelare informazioni.

Come evitare di cadere vittima di attacchi di ingegneria sociale?

State lavorando tranquillamente al vostro computer e improvvisamente ricevete un'e-mail con un messaggio da parte di dipendenti di un'azienda che presumibilmente conoscete. Come fate a sapere se i metodi di social engineering vi hanno preso di mira e come potete evitare di dare una possibilità agli aggressori? Prestate attenzione alle seguenti sfumature:

- Errori di ortografia e punteggiatura, stile di testo troppo formale e mancanza di logica e struttura nell'e-mail dovrebbero mettervi in guardia.

- Un indirizzo del mittente con caratteri errati o mancanti, così come una sorta di "abracadabra", è un indicatore che può aiutarvi a riconoscere un truffatore.

- La lettera richiede una risposta immediata e la sua lettura suscita un senso di urgenza.

Come proteggersi dall'ingegneria sociale:

- Prestate attenzione all'indirizzo del mittente dell'e-mail e del sito web in cui intendete lasciare i vostri dati: vi consigliamo di controllare il certificato SSL, il nome del dominio (non deve contenere sostituzioni di lettere o caratteri mancanti), i numeri di telefono e i dati aziendali.

- Per mantenere al sicuro il dispositivo del bambino, è possibile impostare il controllo parentale. Questo può essere fatto con l'aiuto di vari programmi e applicazioni, tra cui uMobix.

- Non lavorate con dati importanti in presenza di estranei. I truffatori possono sfruttare questa situazione per trovare password o altre informazioni importanti.

- La curiosità è un sentimento che a volte ci spinge ad aprire un file, dimenticandoci della sicurezza sociale. Siate vigili: non andate su risorse dubbie e non scaricate programmi sconosciuti.

- Utilizzate password diverse per accedere alla posta elettronica personale e aziendale, ai social media e alle applicazioni bancarie.

- L'antivirus segnala tempestivamente la presenza di minacce, file danneggiati, spam phishing e programmi indesiderati. Questo acquisto vi ripagherà e salverà i vostri dati e molte cellule nervose.

FAQ

I criminali informatici utilizzano ampiamente gli attacchi di ingegneria sociale perché sfruttano la mentalità umana e sono spesso più facili del software di hacking. I loro attacchi cercano di manipolare la fiducia e le emozioni per indurre le persone a rivelare o accedere volontariamente a informazioni sensibili, evitando le tradizionali misure di sicurezza.

Un altro tipo di social engineering che si concentra su gruppi specifici di persone è noto come spear phishing. Rispetto agli attacchi di phishing ampi e non selettivi, lo spear group phishing è estremamente mirato. I malintenzionati ottengono informazioni specifiche sulle loro vittime, come dati personali, ruoli professionali e connessioni.

Il tailgating, il dumpster diving e lo shoulder surfing sono esempi di minacce di social engineering basate su mezzi fisici. Questi metodi mirano a ottenere o acquisire direttamente o indirettamente materiale sensibile attraverso mezzi fisici piuttosto che digitali, sfruttando il comportamento umano e le vulnerabilità fisiche.

Una combinazione di educazione e consapevolezza è l'approccio più efficace per individuare e prevenire gli attacchi di social engineering. Far riconoscere e affrontare le richieste sospette, verificare le identità e le fonti di informazione e sostenere una solida cultura della sicurezza sono elementi fondamentali per combattere questi exploit.

Smettete di tirare a indovinare, tracciate semplicemente con uMobix

Un'app parentale che garantisce la vostra tranquillità

Prova oraUltimi messaggi

- Le 10 migliori app per genitori per monitorare i social media: Guida 2026

- Elenco completo delle parole chiave da bloccare per il controllo parentale

- Telegram notifica gli screenshot? Tutto sul rilevamento degli screenshot

- Come trovare i post di Instagram cancellati di qualcuno: Guida completa

- App di monitoraggio della famiglia di uMobix: Tieni al sicuro i tuoi cari